Was ist EDR?

ESET World im Jahr 2021 – Der Internet Security Hersteller „ESET“ platziert zum ersten mal seine Lösungen im Bereich EDR etwas aggressiver gegenüber seinen Partnern. Und ich stelle mir die Frage, brauchen das unsere Kunden eigentlich?

Obwohl die Technologie auch bei ESET schon seit einigen Jahren vorhanden ist, sind sie im Bereich Kundenkommunikation nicht immer die schnellsten. Andere Hersteller werfen bereits seit wenigen Jahren mit Buzzwords wie „Machine Learning“, „AI/KI“, „Thread Response“, „Active EDR“, usw. um sich.

„EDR“ steht dabei für Endpoint Detection and Response. Prinzipiell handelt es sich dabei um eine Software, die alle Aktivitäten auf einem System aufzeichnet. Also beispielsweise auf PCs, Laptops, Mobilgeräten und Servern.

Die Software vergleicht dann die Aktivitäten mit bereits bekannten Angriffsmustern und sendet eine Warnung. Das ist der Bereich Detection.

Besonders intelligente Software leitet hierbei aus großen Datenmengen sowie bekannten Schemata unbekannte, aber ähnliche Muster ab und stuft diese als verdächtig ein.

Darauf folgt dann „Response“ also die Antwort. Dabei kann es sich z.B. um das Blocken von Netzwerkverbindungen handeln oder das Isolieren einzelner betroffener Server. Der Eingriff erfolgt automatisch oder manuell.

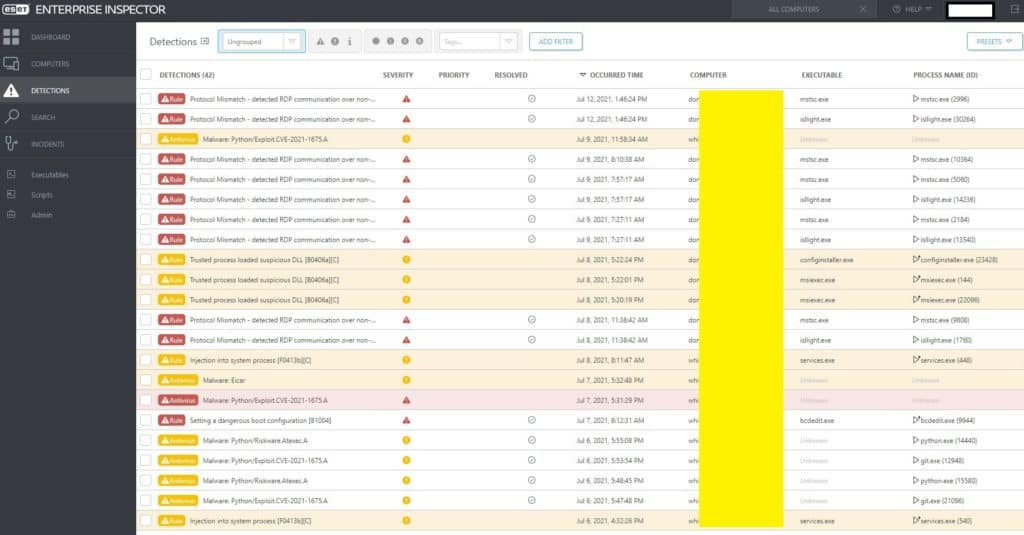

ESET realisiert dies mit dem ESET Enterprise Inspector und der ESET PROTECT Plattform.

Ist EDR sinnvoll – oder besser – für wen ist EDR sinnvoll?

Um es direkt vorwegzunehmen – ja EDR ist äußerst nützlich und trägt maßgeblich zur Sicherheit von IT-Infrastruktur bei.

Allerdings wird sich der Aufwand nicht für alle Unternehmen lohnen. Doch wie komme ich zu diesem Ergebnis? Werfen wir also zunächst einen Blick darauf wie „Hacker“ 2020 hauptsächlich zugeschlagen haben.

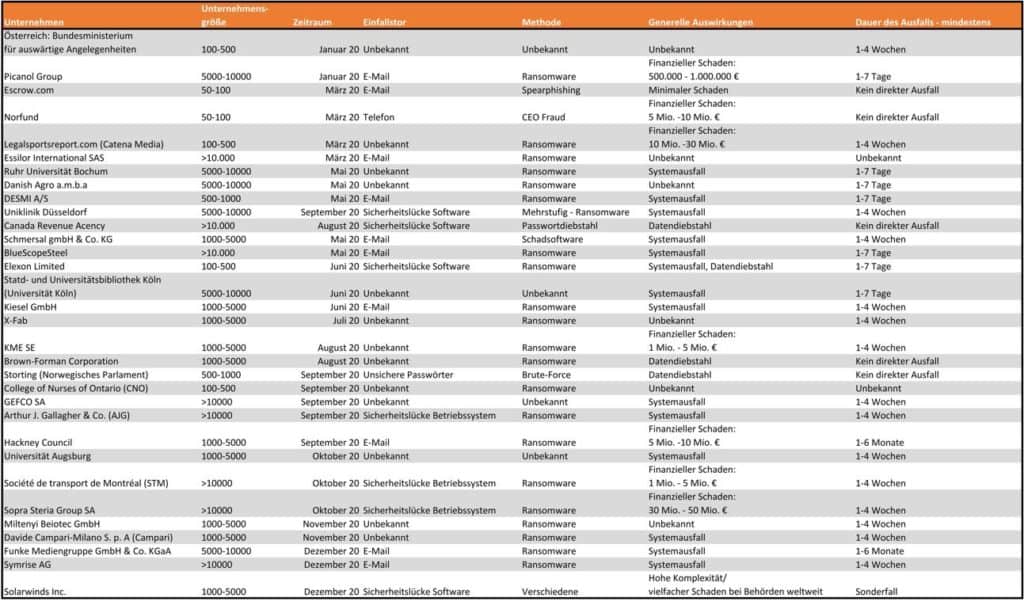

Dabei beschränkt sich meine Auswahl auf 32 zufällig ausgewählte Angriffe aus dem Jahr 2020. Oftmals sind die Opfer leider nicht sehr transparent oder die Resultate und Details zu den Cyber-Angriffen werden erst Monate später bekannt.

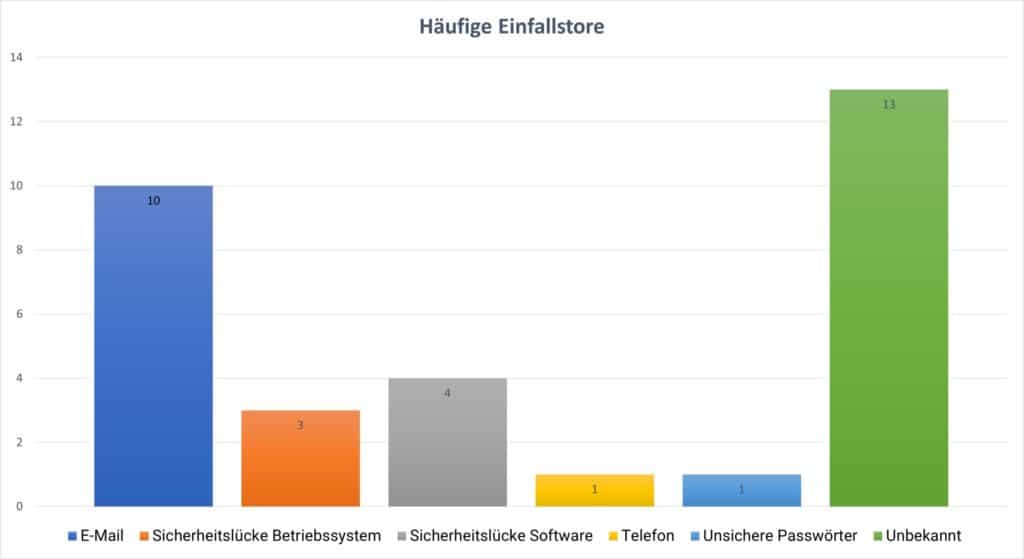

Die häufigsten Einfallstore für Cyber-Attacken

Bei den 32 ausgewählten Angriffen wurde nur bei 19 bekannt gegeben, über welche Sicherheitslücke der erstmalige Zugang zum System erreicht wurde.

Dabei können wir erkennen, dass bei über 50%, die E-Mail der erste Schritt für ein erfolgreiches Eindringen war. Der Endnutzer öffnete also einen infizierten Anhang oder klickte auf einen gefährlichen Link. Danach lud sich Schadsoftware herunter oder breitete sich direkt im betroffenen System aus.

Darauf folgt mit knapp 40% die Ausnutzung einer Sicherheitslücke in Software oder Betriebssystem. Am Ende stehen ein unsicheres Passwort, das per Brute-Force Angriff geknackt wurde, sowie in einem sehr speziellen Fall, ein Telefonanruf.

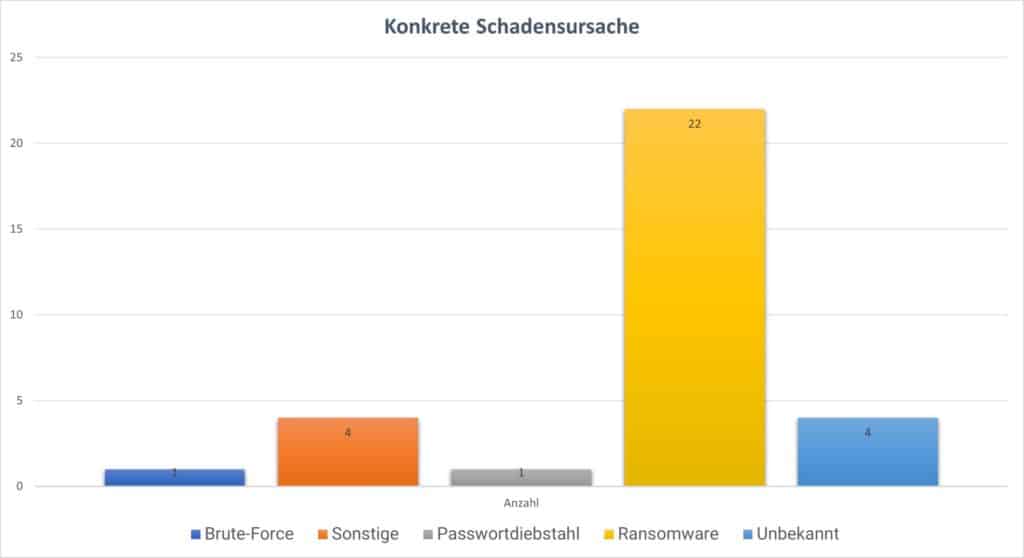

Was verursacht danach den eigentlichen Schaden?

Wie verursachen Angreifer, nachdem Sie ein Einfallstor ausnutzen, genau Schaden?

Bei dem Passwortdiebstahl über eine Phishing-E-Mail und Brute-Force konnte sich die Angreifer nur sehr begrenzt Zugang zu Systemen verschaffen. In erster Linie erlangten sie Zugang zu Daten auf einzelnen Systemen, löschten oder kopierten diese. Beiden tauchen jeweils einmal in der untersuchten Menge auf.

Der mit Abstand häufigste und höchste Schaden entstand durch Ransomware. Dabei wird Schadcode auf den Systemen ausgeführt, der diese komplett verschlüsselt. Je mehr Endgeräte, Server, Datenspeicher, usw. verschlüsselt werden, desto gravierender ist der Schaden. Oftmals dauert die Wiederherstellung Wochen oder sogar Monate.

In der Regel nehmen die Täter nach der Verschlüsselung Kontakt zu Ihren Opfern auf, um ein Lösegeld für die Verschlüsselung zu verlangen. Im folgenden ist eine Übersicht aller ausgewerteten Angriffe:

Schützt EDR vor diesen Bedrohungen?

Ja, nutzen wir EDR richtig, so sind mir damit in der Lage verschiedene Auffälligkeiten zu erkennen.

Zugriffe aus fremden Netzwerken, seltsame Kommunikation von bestimmten System nach außen oder Anmeldungen auf PCs zu fragwürdigen Uhrzeiten. Auch dass z.B. Programme ausgeführt werden, die auf einem System gar nicht vorhanden sein sollten, noch dazu ohne Benutzer Interaktion wäre ein Indikator.

Besonders komplexe Angriffe, die oft wochenlang vorbereitet werden, erkennen IT-Experten mit Hilfe von EDR rechtzeitig. Zudem schafft es Transparenz und Kontrolle. Mit EDR erlangen wir Einsicht in alle sicherheitsrelevanten Aspekte unserer IT-Infrastruktur.

Effektivität von EDR

Wir führen uns also noch einmal vor Augen, dass die E-Mail im Zusammenhang mit einem unvorsichtigen Endbenutzer das größte Risiko darstellt. Dass Schadcode seinen Weg über E-Mails in das System findet, erreichen wir auch, indem dieser direkt auf dem E-Mail Server erkannt wird.

Die Trefferquote unsere Programmes erhöhen wir z.B. durch Cloud-Sandboxing mit Hilfe einer Auswertung durch intelligente Programme bzw. Machine Learning. ESETs Dynamic Thread Defense stellt beispielsweise eine solche Lösung bereit. E-Mail Anhänge, die ESET nicht als eindeutig sicher einschätzt, schickt es an das ESET Rechenzentrum. Dort wird dieser automatisch ausgeführt und analysiert. Da das ganze größtenteils ohne menschliche Eingriffe funktioniert, steht das Ergebnis dann auch, in den meisten Fällen, nach spätestens fünf Minuten fest.

Kunden, die bereits die ESET PROTECT Plattform mit ESET Mail Security nutzen, richten Dynamic Thread Defense in der Regel innerhalb von 30 Minuten ein. Einfach die Lizenz kaufen, Modul aktivieren und schon sind E-Mails sicherer.

EDR braucht Zeit und Know-How

Der wirkungsvolle Umgang mit EDR hingegen benötigt Wissen und Zeit. Zwar liefert der ESET Enterprise Inspector schon vorgefertigte Regeln zur einfacheren Erkennung, dennoch ohne regelmäßig Auswertung, wird er nicht so effektiv sein, wie andere Methoden. Denn dieses System funktioniert nur wenn Mitarbeiter es regelmäßig, diszipliniert mit einer systematischen Vorgehensweise auswerten. Anderen Maßnahmen wie Dynamic Thread Defense, Multi-Faktor Authentifizierung usw. aber, benötigen einmal eingerichtet nur noch minimale Betreuung.

Unser relativ überschaubar eingerichtetes Test-System mit zwei Endpoints erzeugt ca. 5-10 Meldungen pro Endpoint am Tag – trotz weniger eingerichteter Regeln. Bei 500 Endpoints führt das also pro Arbeitswoche zu einer Anzahl von Meldungen die zwischen 10.000-25.000 liegt. Viel Arbeit für ein kleines IT-Administratoren-Team.

Viele Hersteller und Dienstleister haben dies ebenfalls erkannt und bieten entsprechende Services zur Auswertung an. ESETs Pendant heißt “Thread Hunting” andere nennen es zum Beispiel “SIEM as a Service”. Der genaue Umfang kann sich je nach Anbieter etwas unterscheiden.

Fazit

Ein transparenter Umgang mit Cyber-Angriffen ist eher selten. Detaillierte Informationen lassen sich alleine durch Recherche nur schwer beschaffen. Insofern lassen sich die hier dargestellten Daten eher als eine Tendenz verstehen, die die subjektiven Erfahrungen, die wir als IT-Administratoren im Alltag erleben, unterstützen.

Eine Betrachtung der abgewehrten IT-Angriffe fehlt in diesem Artikel komplett. Hier würden sich ebenfalls interessante Einblicke für die Effektivität verschiedener IT-Security Methoden ergeben.

Zwar können wir durch EDR eine Vielzahl von Angriffen erkennen und in der Theorie auch verhindern, jedoch bietet es nicht unbedingt das beste Kosten-Nutzen Verhältnis.

Für all diejenige Unternehmen, die bereits alle Maßnahmen ergriffen haben, stellt EDR meiner Meinung nach die letzte Stufe dar. Und auch nur dann wenn es die Ressourcen zulassen, aktiv damit zu arbeiten. Außerdem gilt es für sich selbst herauszufinden, ob der finanzielle Aufwand den potentiellen Nutzen rechtfertigt.

Zuerst gilt, werden Sie sich Ihrer IT-Sicherheit bewusst, setzen Sie grundlegende Maßnahmen zuerst um und entwickeln Sie Pläne, sollte es zum Notfall kommen. Fusic unterstützt Sie gerne auf dem Weg dorthin.

1 comment on “EDR und “Threat-Hunting” – Notwendigkeit oder Marketingtrend?”